IT-Forensik: Virtuelle Spuren und Fingerabdrücke

Von Streaming Anbietern wie Netflix oder Amazon Prime bis zu Podcast Plattformen wie Spotify oder Apple Podcasts: Der Hype um das Thema ist seit Jahren präsent, sorgt für Adrenalin, Nervenkitzel, fasziniert und schockiert zugleich. Ganz klar, es geht um das Thema „True Crime“. Reale Kriminalfälle werden nacherzählt, dabei schlüpft der Hörer oder Zuschauer auch gerne mal in die Rolle des heimeligen Hobby-Ermittlers. Man versucht, den oder die Täter zu analysieren und das Rätsel um das Verbrechen zu lösen, bevor Sendung oder Hörbuch vorbei sind. So erhält man auch interessante Einblicke in die Arbeit von Polizei und Rechtsmedizin. Neben den Aufgabenschwerpunkten Kriminaltechnik und Erkennungsdienst gibt es bei der Kriminalitätsbekämpfung auch noch die IuK Forensik. Letztere beschäftigt sich damit, die Täter-Spuren digital zu verfolgen und mittels moderner forensischer Informations- bzw. Kommunikationstechnik diesen dingfest zu machen. Auch wir sind von dem Hype erfasst worden und möchten uns daher einmal genauer mit dem Thema befassen.

Der True-Crime Hype – gekommen, um zu bleiben?

„Dahmer“, „Candy“, „Making a Murderer“ & „The Staircase“ – vielen von uns sind dies Begriffe bekannt und alle haben Sie eines gemeinsam: Die aufwendig aufgearbeiteten Serien basieren auf wahren Gegebenheiten. Das Genre True Crime boomt seit Jahren und wird von Streaming Anbietern und Podcastern regelrecht ausgeschlachtet. Sogar so weit, dass sich für viele die Frage stellt, ob das Ganze noch moralisch vertretbar ist. Denn schließlich gibt es einen großen Unterschied zu Kriminalromanen und -serien à la „Mord ist ihr Hobby“: Hinter den Geschichten stehen echte Menschen, die Verluste und Schaden erlitten haben – die Emotionen sind real.

„Dahmer“, „Candy“, „Making a Murderer“ & „The Staircase“ – vielen von uns sind dies Begriffe bekannt und alle haben Sie eines gemeinsam: Die aufwendig aufgearbeiteten Serien basieren auf wahren Gegebenheiten. Das Genre True Crime boomt seit Jahren und wird von Streaming Anbietern und Podcastern regelrecht ausgeschlachtet. Sogar so weit, dass sich für viele die Frage stellt, ob das Ganze noch moralisch vertretbar ist. Denn schließlich gibt es einen großen Unterschied zu Kriminalromanen und -serien à la „Mord ist ihr Hobby“: Hinter den Geschichten stehen echte Menschen, die Verluste und Schaden erlitten haben – die Emotionen sind real.

Berührt uns das ganze vielleicht auch deshalb so? Möchten wir uns in einer Welt, in der so vieles möglich ist, auch ein Bewusstsein für das scheinbar Unmögliche öffnen? Dient es zur Prävention, zur Aufklärung oder ist der Hype reine Effekthascherei? Möchten wir uns selbst besserstellen und über die Verbrecher dieser Welt urteilen oder einfach selbst als Heim-Detektiv unserem Alltag entfliehen? Oft bleibt ein fader Beigeschmack, wenn wahre Geschichten als „Stories“ verkauft werden – daher möchten wir uns mit einem Thema in der Kriminaltechnik befassen, das weniger kontrovers als interessant ist: der IT-Forensik.

Kriminalitätsbekämpfung durch abteilungsübergreifendes Teamwork

Wie oft ist es der eine Good- oder Bad-Cop, der den Fall im kompletten Alleingang löst, sein Leben aufs Spiel setzt und zu guter Letzt als Held gefeiert wird. Der Rechtsmediziner, der das fehlende Puzzlestück im Fall durch eine mikroskopisch anhaftende Hautzelle auffindet oder der Mitarbeiter der Spurensuche, der buchstäblich die Nadel im Heuhaufen entdeckt? Nice to have – allerdings nur in Kriminalromanen.

Denn die Wahrheit sieht etwas anders aus: Zur Kriminalitätsbekämpfung werden massenhaft Mittel und Wege eingesetzt – verschiedene Abteilungen bearbeiten dabei unterschiedliche Aufgaben. Allein unsere Bundespolizei ist in verschiedene Bereiche wie Bahnpolizei, Luftsicherheit, Grenzpolizei oder Bundesbereitschaftspolizei gegliedert. Über 54.000 Mitarbeiter sind in Deutschland dort beschäftigt – neben Fachkräften stehen zur Verbrechensbekämpfung und -prävention auch ca. 80 Hubschrauber, etwa 11 Schiffe und Boote, über 7.000 Kraftfahrzeuge, mehr als 440 Diensthunde und sogar knappe 30 Dienstpferde bereit. (Quelle )

Damit Straftaten aufgeklärt werden können, gibt es verschiedene Aufgabenschwerpunkte, wie die Kriminaltechnik (Sichtbarmachung, Sicherung, Auswertung und Untersuchung von Spuren), den Erkennungsdienst (z. B. DNA-Identifizierung), die Dokumentenprüfung (z. B. Prüfung von Urkunden auf Echtheit) und die IuK Forensik. Denn in der heutigen Zeit hinterlassen Kriminelle nicht nur physische Spuren, sondern vor allem auch digitale. Laut einer Auswertung von Statista gab es folgende Deliktarten mit dem „Tatmittel Internet“ in 2022: 64,6 % Vermögens- und Fälschungsdelikte, 13,5 % waren Straftaten gegen die sexuelle Selbstbestimmung, bei 4,4 % handelte es sich um Beleidigungen und bei 17,5 % handelt es sich um andere Straftaten, darunter auch Rauschgiftdelikte oder Erpressung. Die komplette Statistik findet ihr hier.

Da sich auch die virtuellen Vergehen häufen – allein die Zahl der Hackerangriffe steigt kontinuierlich – wird auch die IT-Forensik immer wichtiger.

IT-Forensik – Virtuelle Spurensuche

Was versteht man genau unter IT-Forensik? Hier werden Spuren mittels modernster Informations- und Kommunikationstechnik lokalisiert, analysiert und gesichert. Daten und Beweise eines Computer- oder Kommunikationsgerätes werden nach einem streng methodischen Vorgehen gespeichert, sodass das spätere IT-Gutachten vor Gericht gültig ist, Tatsachverhalte nachempfunden werden können und im besten Falle der Täter damit überführt werden kann.

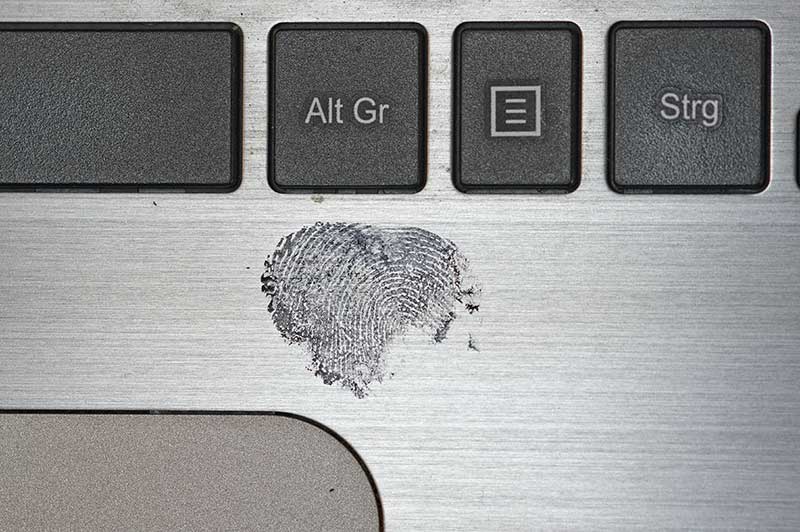

Vor allem in der heutigen Zeit gewinnt diese Methode immer mehr an Bedeutung – bei Phishing-Attacken, Cyberangriffen oder Scamming können schließlich weder „richtige“ Fingerabdrücke noch DNA gefunden werden. Doch die vermeintliche Anonymität im Netz lässt Täter auch oft fahrlässig werden und so können Daten aus Chatverläufen, bestimmte Softwareprogramme, Video- und Bilddateien oder auch die abgegebenen Sprachbefehle an Smart Home Geräten, der Schlüssel zur Lösung eines Falles sein.

Vor allem in der heutigen Zeit gewinnt diese Methode immer mehr an Bedeutung – bei Phishing-Attacken, Cyberangriffen oder Scamming können schließlich weder „richtige“ Fingerabdrücke noch DNA gefunden werden. Doch die vermeintliche Anonymität im Netz lässt Täter auch oft fahrlässig werden und so können Daten aus Chatverläufen, bestimmte Softwareprogramme, Video- und Bilddateien oder auch die abgegebenen Sprachbefehle an Smart Home Geräten, der Schlüssel zur Lösung eines Falles sein.

Die Untersuchung durch einen IT-Forensiker kann sowohl als „Post-mortem-Analyse“ (Beweise werden nachträglich auf Geräten gesichert, die z. B. nicht mehr im System sind oder bereits heruntergefahren wurden) als auch via Live-Analyse stattfinden. Das heißt, wird z. B. ein Unternehmen aktiv bedroht, schaltet sich ein Datasecurity-Team (meist bestehend aus Experten wie IT-Forensikern, IT-Security Spezialisten und IT-Fachkräften) direkt mit ein, um den Angriff bekämpfen zu können. Durch Schnellanalyse-Verfahren und Erstmaßnahmen kann dadurch ggf. noch verhindert werden, dass eine Ransomware installiert oder Zugriffsdaten gestohlen werden.

Doch die Rechenleistung der Computer expandierte von Jahr zu Jahr und war in den späten 90ern bereits so weit, dass sich erste große Erfolge im Bereich der KI zeigen konnten. Der von IBM entwickelte Schachcomputer „Deep Blue“ gewann am 11.05.1997 das historische Duell gegen den damals amtierenden Schachweltmeister Garri Kasparow.

Ist der Fall der Fälle bereits eingetreten oder wird in einem Straftatbestand oder Vermisstenfall die Computerforensik hinzugezogen, gibt es für diese eine weite Bandbreite an Möglichkeiten, dem/den Täter/n etwas nachzuweisen. So finden die Untersuchungen nicht nur auf klassischen Digitalgeräten wie dem PC, Notebook, Smartphone, Tablet, der Smartwatch oder dem Navigationsgerät statt, sondern auch über öffentliche Inhalte im Internet. Dies kann Beiträge, wie Kommentare und „Likes“ in sozialen Medien beinhalten, aber auch die Analyse von Verkehrs- und Mobilfunkdaten.

Bei den Vorgehensmodellen der Computerforensik haben sich primär drei Versionen etabliert: BSI (Modell des Bundesamtes für Sicherheit in der Informationstechnik), SAP (Secure-Analyse-Present Modell) und das NIST (Modell des National Institute of Standards and Technology). Für die Beweissicherung wird vorrangig das SAP-Modell angewandt. Wichtig dabei ist, dass das Sichern der Spuren durch fachkundiges Personal vorgenommen wird – denn die Daten dürfen nicht verändert werden, andernfalls können sie ihre Beweiskraft vor Gericht verlieren.

Bei der SAP-Methode werden beispielsweise Hardwaredaten, Konfigurationsdaten, Sitzungs- oder Anwenderdaten in drei Phasen gesichert:

1. Sicherung

Ähnlich, wie bei einem „realen“ Einbruch, wird auch in der virtuellen Welt vorgegangen: der „Tatort“ und alle sonstigen Bereiche, welche zu untersuchen sind, werden abgesichert. Sprich, dem Täter oder anderen unbefugten Personen wird der Zugriff verweigert. Daten dürfen dabei weder verändert noch „übersehen“ werden – daher gilt ein Vieraugenprinzip und eine genaue Protokollierung. Auch die Sicherungsdateien müssen so erstellt werden, dass die Originaldaten dabei nicht verändert werden können.

Bei der Sicherung wird auch unterschieden, ob z. B. ein Computergerät noch läuft oder bereits abgeschaltet und vom Netz getrennt wurde. Ist der PC oder Laptop noch in Betrieb, können ggf. auch noch Daten aus dem flüchtigen Speicher gesichert werden. Wird ein Neustart oder ein Herunterfahren des Systems ausgelöst, sind diese wahrscheinlich nicht mehr nachweisbar.

2. Analyse

Wurden alle Daten schematisch und nachvollziehbar gesichert, wird mit der Analyse begonnen. Dabei muss eine besondere Sorgfältigkeit und Objektivität eingehalten werden – andernfalls werden diese vor Gericht nicht mehr anerkannt oder führen schlimmstenfalls zu Fehlurteilen.

Auch bei der Aufklärung von Internetkriminalität werden dazu klassische W-Fragen beantwortet, das heißt: Was ist wo, wann und wie passiert? Und: Wer ist der Täter? Bei Hackerangriffen ist zudem noch die Frage wichtig: Welche Vorkehrungen können getroffen werden, damit dies zukünftig nicht mehr passiert?

Liegt ein Hackerangriff vor, wird – ähnlich wie bei einem Tötungsdelikt oder Einbruch – nach dem Motiv gesucht, möglicherweise lassen sich daraus schon Rückschlüsse auf den Täter ziehen. War die Tat politisch motiviert? Wollte sich ein ehemaliger Angestellter an dem Unternehmen rächen (Insider-Wissen)? Oder ging es schlicht und ergreifend um eine (Geld-)Erpressung und der Täter stammt von außerhalb? Wie auch der Todeszeitpunkt bei einem Mord in den Fokus gerückt wird, ist auch die Uhrzeit des Cyberangriffs ein essenzielles Kriterium. Dabei ist wichtig zu wissen: Die Systemzeit des gehackten Computers muss nicht unbedingt mit der reellen Uhrzeit übereinstimmen. Cyberkriminelle verfälschen dies oft gezielt.

3. Präsentation

Nach Sicherung und Analyse der Daten muss auch eine Präsentation der Ergebnisse durchgeführt werden. Dazu gehört, dass die Erkenntnisse so aufbereitet werden, dass diese lückenlos, nachvollziehbar und vor allem auf für Laien verständlich sind. Schließlich ist nicht jeder Richter oder Staatsanwalt auch IT-Experte.

Da stellt sich gleich eine weitere Frage, ist jeder IT-Forensiker zwingend bei der Polizei tätig? Nein, es gibt zwar viele Computer-Forensiker, die im öffentlichen Dienst, wie bei Bundes- oder Landeskriminalämtern, beim Zoll oder bei der Polizei tätig sind, aber das ist nicht die Regel. Da die Bedrohung von Cyberangriffen immer stärker zunimmt, beschäftigen z. B. Großunternehmen oder Banken ihr eigenes IT-Sicherheitsteam. Neben IT-Fachkräften, Penetration-Testern und IT-Consulting Beauftragen sind darin auch IT-Forensiker vertreten.

Da stellt sich gleich eine weitere Frage, ist jeder IT-Forensiker zwingend bei der Polizei tätig? Nein, es gibt zwar viele Computer-Forensiker, die im öffentlichen Dienst, wie bei Bundes- oder Landeskriminalämtern, beim Zoll oder bei der Polizei tätig sind, aber das ist nicht die Regel. Da die Bedrohung von Cyberangriffen immer stärker zunimmt, beschäftigen z. B. Großunternehmen oder Banken ihr eigenes IT-Sicherheitsteam. Neben IT-Fachkräften, Penetration-Testern und IT-Consulting Beauftragen sind darin auch IT-Forensiker vertreten.

Auch haben sich mittlerweile viele Dienstleistungsunternehmen auf die Beratung zur IT-Sicherheit spezialisiert und stehen Unternehmen im Falle eines Angriffes zur Seite, um Beweismittel zu sichern und für Prävention gegen den nächsten Angriff zu sorgen. Möchte man einen Arbeitsplatz bei einem öffentlichen Arbeitgeber wie dem Bundeskriminalamt oder der Bundeswehr ergattern, ist zu einem IT-Studium eine Zusatzausbildung notwendig.

Als IT-Forensiker kann man sich später auch spezialisieren. Es gibt zwei grobe Teilbereiche, die Computerforensik und die FDA (Forensische Datenanalyse). Während sich erstere mit der Analyse von digitalen Endgeräten beschäftigt, untersucht man bei letzterem in Datenbanken nach Hinweisen. Meist liegt es auch an der Unternehmensgröße: Je mehr Computer-Forensiker in einem Team beschäftigt sind, desto detaillierter können auch deren Teilbereiche sein, so sind manche auf Betriebssysteme, manche auf Smartphones oder auf die Art der Malware spezialisiert.

Mordermittlung mithilfe von KI?

Forensische Daten-Analysten befassen sich, im Gegensatz zu den IT-Forensikern, mit strukturierten Daten. Je umfangreicher eine Datenbank ist, desto schwieriger kann die Analyse und Sicherung sein. Bei der Datenbankforensik ist eine gezielte Analyse der Datenbankartefakten notwendig. Beispielsweise werden Informationen über die Daten, welche der Angreifer verwendet hat (Data Cache), Informationen zu Datenbanksitzungen und -verbindungen (Server State) oder gelöschte Files (Data Files) analysiert.

Forensische Daten-Analysten befassen sich, im Gegensatz zu den IT-Forensikern, mit strukturierten Daten. Je umfangreicher eine Datenbank ist, desto schwieriger kann die Analyse und Sicherung sein. Bei der Datenbankforensik ist eine gezielte Analyse der Datenbankartefakten notwendig. Beispielsweise werden Informationen über die Daten, welche der Angreifer verwendet hat (Data Cache), Informationen zu Datenbanksitzungen und -verbindungen (Server State) oder gelöschte Files (Data Files) analysiert.

In Zeiten von KI und Deep Learning, wundert es wenig, dass sich auch die Sicherheitsbehörden für diese modernen Möglichkeiten interessieren. Denn noch besser als ein Verbrechen aufzuklären, ist dieses gänzlich abzuwehren und zu verhindern. Zudem: Der Mensch ist fehlerbehaftet und so können auch die höchst komplizierten und aufwendigen Analysen der IT-Forensik einmal falsch sein. Eine automatisierte Datenauswertung durch künstliche Intelligenz könnte eine Lösung sein – schließlich entwickeln sich die Systeme rasant und die Technik erlebt immer neue Fortschritte.

Gewisse Algorithmen finden bereits jetzt Anwendung, da die Ermittler den immer größer werdenden Datenbergen nicht mehr Herr werden können. Bei biometrischen Verfahren vergleichen stark regulierte Systeme beispielsweise die Fingerabdrücke eines Tatortes mit denen in der Datenbank – oder eine Fotoaufnahme eines Menschen mit den Daten einer Überwachungskamera. Auch in Vermisstenfällen kann eine KI hilfreich sein. So kann diese z. B. langjährig verschwundene Kinder virtuell altern lassen, um zu zeigen, wie die Person heute aussehen müsste. Wird ein Skelett bzw. Schädel gefunden, können Wissenschaftler mit Unterstützung von künstlicher Intelligenz Gesichter rekonstruieren und der Polizei im Falle eines Vermissten- oder Tötungsdelikts wichtige Hinweise zuspielen.

Doch genauso kontrovers das Thema „KI“ ist, sind auch die Meinungen dazu, was den Einsatz in Polizeibehörden angeht. Mangelnde Transparenz bei Ermittlungen wird ebenso angeprangert, wie das Verletzen von Persönlichkeitsrechten. Schließlich könnte eine KI ein komplettes Persönlichkeitsbild eines Menschen erstellen, füttert man sie nur mit genug Daten – die Angst vorm „gläsernen Menschen“ ist nach wie vor präsent.

Denn was früher nur in Science-Fiction Filmen vorkam, kann heute schon in die Realität umgesetzt werden: Die Rede ist vom „Pre-Policing“. Sprich, Polizeibeamte nehmen einen Kriminellen fest, noch bevor dieser zur Tat schreiten kann. Undenkbar? Die Vorbeugende-Verbrechensbekämpfung, was hierzulande mit dem Palantir-Programm und der Analysesoftware „Gotham“ noch stark umstritten ist, ist den USA und in Großbritannien bereits gang und gäbe.

Denn was früher nur in Science-Fiction Filmen vorkam, kann heute schon in die Realität umgesetzt werden: Die Rede ist vom „Pre-Policing“. Sprich, Polizeibeamte nehmen einen Kriminellen fest, noch bevor dieser zur Tat schreiten kann. Undenkbar? Die Vorbeugende-Verbrechensbekämpfung, was hierzulande mit dem Palantir-Programm und der Analysesoftware „Gotham“ noch stark umstritten ist, ist den USA und in Großbritannien bereits gang und gäbe.

Durch in das System eingespeiste Informationen über eine polizeibekannte Person, wie beispielsweise, in welcher Nachbarschaft diese wohnt, ob sie selbst bereits Opfer eines Gewaltverbrechens wurde und in welchem Umfeld sie unterwegs ist, wird eine sogenannte „Heatlist“ erstellt. Mathematische Algorithmen berechnen dafür aus den verfügbaren Rohdaten eine Wahrscheinlichkeit, ob es sich hier um einen „potenziellen Gefährder“ handelt – dabei werden sogar Daten aus sozialen Netzwerken eingebunden.

Jedoch: Auch wenn uns ChatGPT und Co. bereits ein sehr menschliches Wesen vorspielen – echte Emotionen und Empathie gibt es hier nicht. Und so ist es auch bei der Klassifizierung der potenziellen Gefährder. Allein auf Basis von Berechnungen, werden hier „Normal-Bürger“ zu schlechteren abgestempelt und als eventuelle Kriminelle oder Terroristen eingestuft. Diskriminierung par excellence – und auch dieses System ist weder fehlerfrei noch „uneinnehmbar“. Durch Cyberattacken kann ebenso Schabernack betrieben werden, als durch systematische Fehler – und schlimmstenfalls falsch über ein menschliches Schicksal urteilen.

Fazit: Wir lernen also, exzessives „bingen“ vor allem ethisch nicht vertretbarer True Crime Serien ist genauso schlecht, wie nur noch auf eine KI und nicht mehr auf sein Gefühl zu vertrauen. Und für Unternehmen einmal mehr: Vorsicht ist besser als Nachsicht. Mehr Informationen zu Themen wie Social Engineering, Sicherheitslücken im Home-Office, Datenschutz im Unternehmen oder dem Erstellen von sicheren Passwörtern finden Sie mit Klick auf die Links in den jeweiligen Blogbeiträgen. Wer noch mehr über das Thema KI erfahren möchte, kann sich unseren Beitrag „Künstliche Intelligenz – Wird Mensch gegen Maschine bald Wirklichkeit?“ durchlesen.

Hinweis: Neben Fakten spiegelt dieser Text auch die Meinung unserer Autorin wider – diese hat selbstverständlich keine Allgemeingültigkeit.